Не постоји савршено стање сигурности. С обзиром на довољно знања, ресурса и времена, било који систем може бити угрожен. Најбоље што можете је да отежате нападачу што је више могуће. То каже да постоје кораци које можете предузети како бисте ојачали своју мрежу против огромне већине напада.

Задане конфигурације за оно што називам усмјеривачима за потрошаче нуде прилично основну сигурност. Да будем искрен, није им потребно много компромиса. Када инсталирам нови рутер (или ресетујем постојећи), ретко користим „чаробњаке за подешавање“. Пролазим и конфигуришем све тачно онако како ја желим. Осим ако постоји добар разлог, обично га не остављам као заданог.

Не могу да вам кажем тачне поставке које требате променити. Свака администраторска страница рутера је другачија; чак и рутер истог произвођача. Зависно од одређеног усмјеривача, можда постоје поставке које не можете промијенити. За многа од ових подешавања, требаћете да приступите делу напредне конфигурације администраторске странице.

Савет : можете да користите Андроид апликацију РоутерЦхецк да бисте тестирали безбедност рутера.

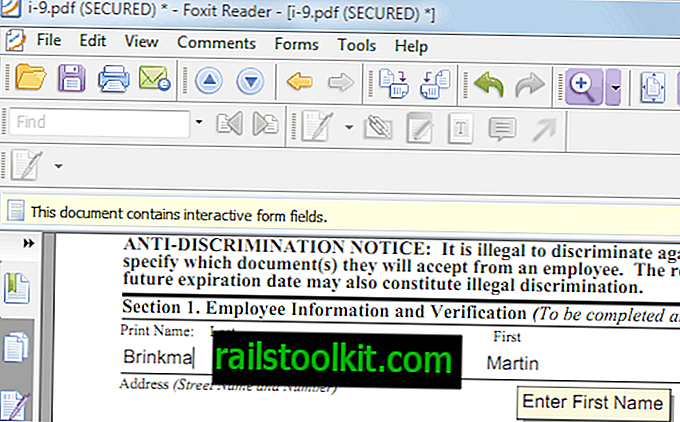

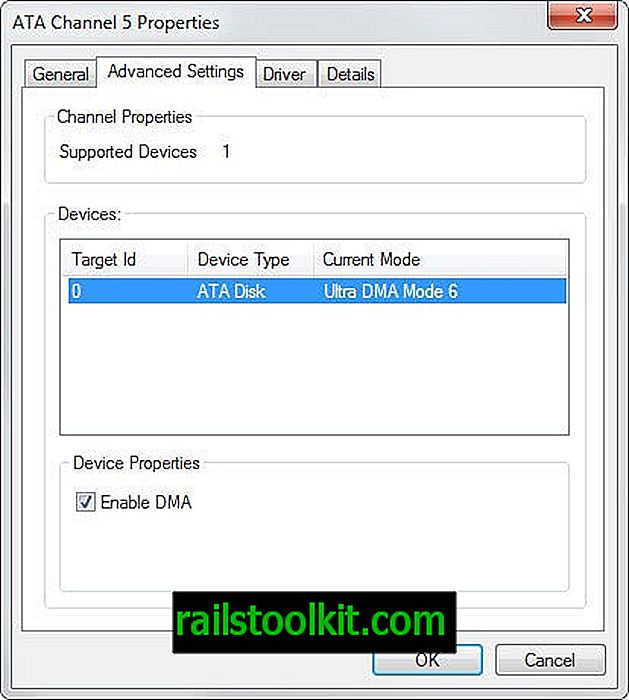

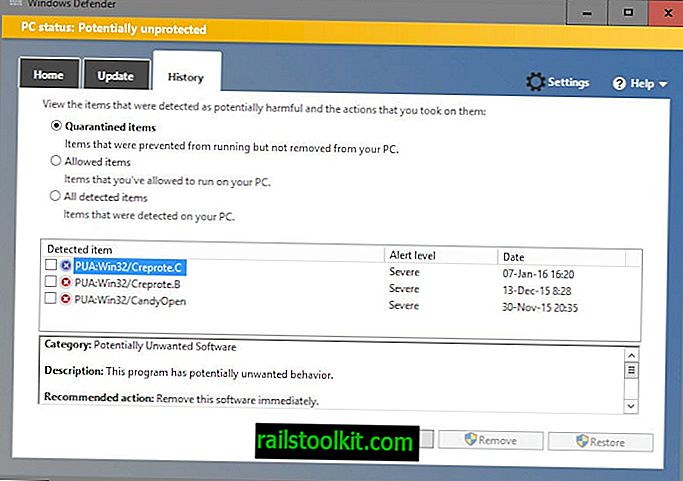

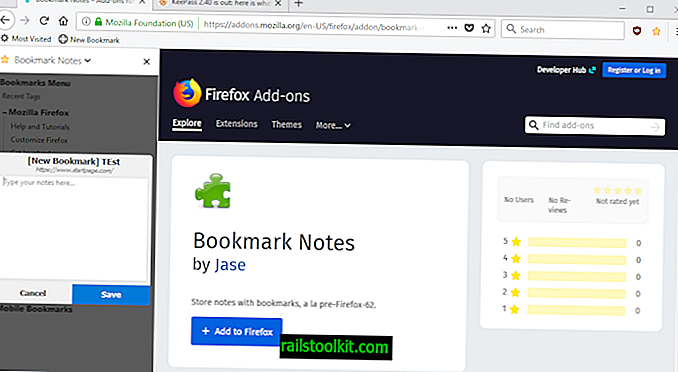

Укључио сам снимке заслона Асус РТ-АЦ66У. У заданом је стању.

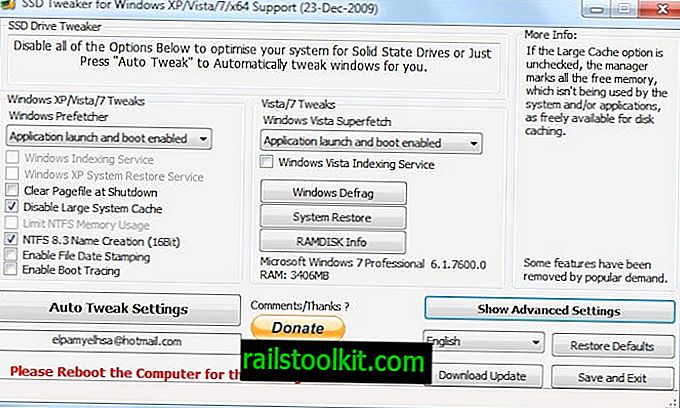

Ажурирајте свој фирмвер. Већина људи ажурира фирмвер када први пут инсталира рутер, а затим га остави на миру. Недавна истраживања показала су да 80% од 25 најпродаванијих бежичних модела рутера има сигурносне рањивости. Повезани произвођачи укључују: Линксис, Асус, Белкин, Нетгеар, ТП-Линк, Д-Линк, Тренднет и друге. Већина произвођача издаје ажурирани фирмвер када се открију рањивости. Подесите подсетник у Оутлооку или било ком систему е-поште који користите. Препоручујем проверу исправки свака 3 месеца. Знам да ово звучи као "не-паметни", али инсталирајте само фирмвер са веб локације произвођача.

Такође, онемогућите способност рутера да аутоматски проверава да ли постоје исправке. Нисам љубитељ да уређаји остављају „телефон кући“. Немате контролу над којим датумом се шаље. На примјер, да ли сте знали да неколико такозваних 'паметних телевизора' шаље информације натраг свом произвођачу? Шаљу све ваше навике гледања сваки пут када промените канал. Ако у њих прикључите УСБ уређај, они ће послати списак свих имена датотека на уређају. Ови подаци су шифровани и шаљу се чак и ако је поставка менија постављена на НО.

Онемогући даљинску администрацију. Разумем да неки људи морају бити у могућности да даљинско конфигуришу мрежу. Ако морате, барем омогућите хттпс приступ и промените подразумевани порт. Имајте на уму да то укључује било коју врсту управљања заснованог на облаку, као што је Линкис-ов Смарт ВиФи налог и Асус АиЦлоуд.

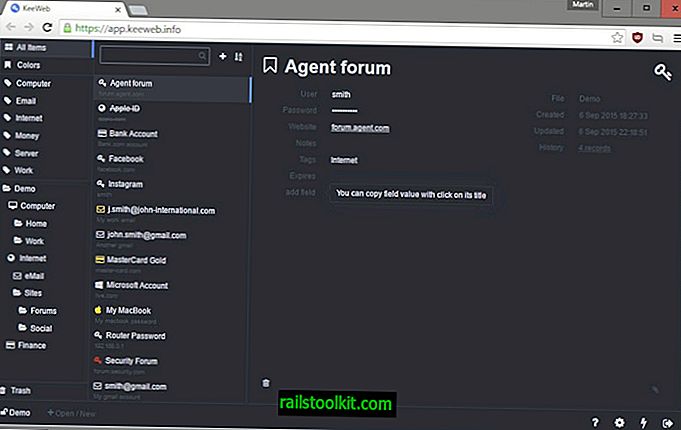

Користите јаку лозинку за администратора рутера. Довољно је рекао. Подразумеване лозинке за рутере су општепознате и не желите да нико само испроба подразумевани пролаз и уђе на рутер.

Омогући ХТТПС за све администраторске везе. Ово је подразумевано онемогућено на многим рутерима.

Ограничите улазни саобраћај. Знам да је то здрав разум, али понекад људи не разумеју последице одређених поставки. Ако морате да проследите портове, будите веома селективни. Ако је могуће, користите нестандардни порт за услугу коју конфигуришете. Постоје и подешавања за филтрирање анонимног интернетског промета (да) и за одговор пинг-а (не).

Користите ВПА2 енкрипцију за ВиФи. Никада не користите ВЕП. Може се разбити у неколико минута софтвером који је слободно доступан на Интернету. ВПА није много бољи.

Искључите ВПС (ВиФи Протецтед Сетуп) . Разумем погодност коришћења ВПС-а, али била је лоша идеја започети.

Ограничите одлазни саобраћај. Као што је горе поменуто, обично не волим уређаје који телефонирају код куће. Ако имате ове врсте уређаја, размислите о томе да блокирате сав интернет саобраћај на њима.

Онемогућите неискоришћене мрежне услуге, посебно уПнП. Широко је позната рањивост када се користи уПнП сервис. Остали сервиси су вероватно непотребни: Телнет, ФТП, СМБ (Самба / дељење датотека), ТФТП, ИПв6

Одјавите се са странице администратора када завршите . Само затварање веб странице без одјаве може оставити веродостојну сесију отворену у рутеру.

Проверите рањивост порта 32764 . Колико знам, погођени су неки рутери произведени од стране Линксис (Цисцо), Нетгеар и Диамонд, али могу бити и други. Објављен је новији фирмвер, али можда неће у потпуности закрпати систем.

Проверите свој рутер на: //ввв.грц.цом/к/портпробе=32764

Укључите евидентирање . Редовно тражите сумњиве активности у својим записницима. Већина рутера може да вам шаље евиденције у одређеним интервалима. Такође проверите да ли су сат и временска зона исправно постављени тако да су ваши записи тачни.

Следећи додатни кораци које треба размотрити су заиста за безбедност (или можда само параноичне)

Промените корисничко име администратора . Сви знају да је подразумевано обично администратор.

Постављање мреже за госте . Многи новији рутери могу створити одвојене бежичне мреже за госте. Осигурајте да он има приступ само Интернету, а не вашој ЛАН (интранети). Наравно, користите исту методу шифрирања (ВПА2-Персонал) са различитом лозинком.

Не повезујте УСБ меморију са рутером . То аутоматски омогућава многе услуге на вашем усмјеривачу и може изложити садржај тог уређаја на интернету.

Користите алтернативног добављача ДНС-а . Вероватно ћете користити било које ДНС поставке које вам је дао даватељ интернетских услуга. ДНС све више постаје мета напада. Постоје ДНС провајдери који су предузели додатне кораке да осигурају своје сервере. Као додатни бонус, други ДНС провајдер може да повећа ваше перформансе на Интернету.

Промените подразумевани опсег ИП адреса у вашој ЛАН (унутар) мрежи . Сваки рутер за класе потрошача који сам видео користи или 192.168.1.к или 192.168.0.к, што олакшава скрипту аутоматизованог напада.

Доступни распони су:

Било који 10.ккк

Било који 192.168.кк

172.16.кк до 172.31.кк

Промените подразумевану ЛАН адресу рутера . Ако неко добије приступ вашој ЛАН мрежи, зна да је ИП адреса рутера или ккк1 или ккк254; не олакшај им.

Онемогућите или ограничите ДХЦП . Искључивање ДХЦП-а обично није практично уколико нисте у веома статичном мрежном окружењу. Радије бих ограничио ДХЦП на 10-20 ИП адреса почевши од ккк101; ово олакшава праћење шта се дешава на вашој мрежи. Више волим да своје „сталне“ уређаје (радне површине, штампачи, НАС, итд.) Поставим на статичке ИП адресе. Тако ДХЦП користе само преносни рачунари, таблети, телефони и гости.

Онемогући администраторски приступ са бежичне мреже . Ова функционалност није доступна на свим кућним усмјеривачима.

Онемогући ССИД емитовање . Ово професионалцу није тешко савладати и може донети муке када ће посетиоци бити на вашој ВиФи мрежи.

Користите МАЦ филтрирање . Исто као пре; незгодан за посетиоце.

Неке од ових ставки спадају у категорију „Безбедност због несигурности“, а многи ИТ и безбедносни професионалци се ругају њима, рекавши да нису безбедносне мере. На неки начин су апсолутно тачни. Међутим, ако постоје кораци које можете предузети како бисте отежали компромитовање своје мреже, мислим да је вриједно размотрити.

Добра сигурност није „подесите је и заборавите“. Сви смо чули за бројна кршења сигурности у неким од највећих компанија. За мене је заиста иритантан део када сте овде били угрожени 3, 6, 12 месеци или више пре него што су откривени.

Узмите времена да прегледате своје записнике. Скенирајте мрежу тражећи неочекиване уређаје и везе.

Испод је ауторитативна референца:

- УС-ЦЕРТ - //ввв.ус-церт.гов/ситес/дефаулт/филес/публицатионс/ХомеРоутерСецурити2011.пдф