Корисницима Гоогле Цхроме-а у оперативном систему Виндовс препоручује се да онемогуће аутоматско преузимање у веб прегледачу да би заштитили податке за потврду идентитета од нове претње откривене недавно.

Цхроме прегледач је тренутно најпопуларнији претраживач на десктоп уређајима. Конфигуриран је за аутоматско преузимање сигурних датотека у кориснички систем без подразумеваног упита.

Свака датотека коју корисници Цхроме-а преузму и која прође Гоогле-ове провјере сигурног прегледавања аутоматски ће се спустити у задани директориј преузимања. Корисници Цхроме-а који желе да изаберу фасциклу за преузимање уместо за преузимање морају да промене то понашање у опцијама.

Нови напад, детаљно описан на веб локацији Дефенсе Цоде, комбинује Цхроме-ово понашање за аутоматско преузимање са датотекама датотеке датотеке Виндовс Екплорер Схелл Цомманд Филе које имају .сцф датотечни наставак.

Формат старења је обична текстуална датотека која садржи упутства, обично локацију икона и ограничене команде. Оно што је посебно интересантно код формата је то што може да учитава ресурсе са удаљеног сервера.

Још проблематичнија је чињеница да ће Виндовс обрадити ове датотеке чим отворите директориј у којем су смештене и да ће се те датотеке појавити без проширења у програму Виндовс Екплорер, без обзира на подешавања. То значи да би нападачи могли лако сакрити датотеку иза прикривеног имена датотеке, као што је имаге.јпг.

Нападачи користе СМБ сервер локацију за икону. Оно што се тада дешава је да сервер захтева аутентификацију и да ће систем то пружити. Док се подносе шифре запорки, истраживачи напомињу да пуцање ових лозинки више не би требало да траје деценијама, осим ако нису сложене врсте.

Што се тиче изводљивости пробијања лозинке, то се значајно побољшало у последњих неколико година са крекирањем на бази ГПУ-а. НетНТЛМв2 хасхцат референтна вриједност за једну Нвидиа ГТКС 1080 картицу износи око 1600 МХ / с. То је 1, 6 милијарди хешева у секунди. За лозинку од 8 знакова, ГПУ риг од 4 такве картице може проћи кроз читав простор с горњим / доњим алфанумеричким + најчешће коришћеним посебним знаковима ( # $% &) за мање од једног дана. Са стотинама милиона процурјених лозинки које су резултат неколико кршења у претходним годинама (ЛинкедИн, Миспаце), крекирање на основу вордлист-а може створити изненађујуће резултате наспрам сложених лозинки са више ентропије.

Ситуација је још гора за кориснике на Виндовс 8 или 10 машинама који се аутентификују са Мицрософт налогом, јер ће налог обезбедити нападачу приступ мрежним сервисима као што су Оутлоок, ОнеДриве или Оффице365 ако их корисник користи. Постоји и шанса да се лозинка поново користи на веб локацијама које нису Мицрософтове.

Антивирусна решења тренутно не означавају те датотеке.

Ево како напад опада

- Корисник посећује веб локацију која или гурне уређај преузимањем у систем корисника, или добија корисника да кликне на посебно припремљену СЦФ датотеку тако да се преузме.

- Корисник отвара подразумевани директоријум за преузимање.

- Виндовс проверава локацију иконе и шаље податке за аутентификацију СМБ серверу у хасхед формату.

- Напади могу користити листе лозинки или бруталне нападе да би провалили лозинку.

Како заштитити свој систем од овог напада

Једна од могућности коју корисници Цхроме-а имају је да онемогуће аутоматско преузимање у веб прегледачу. То спречава погон преузимањем, а може спречити и случајно преузимање датотека.

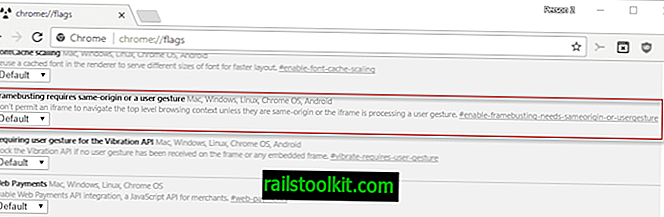

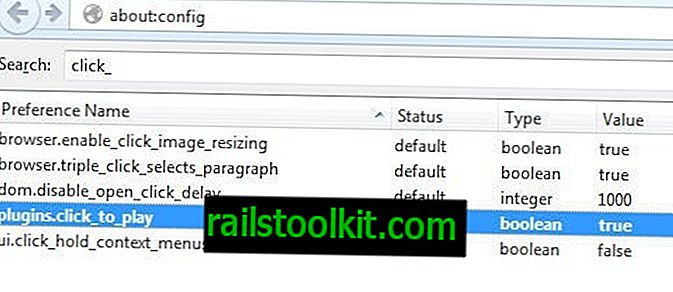

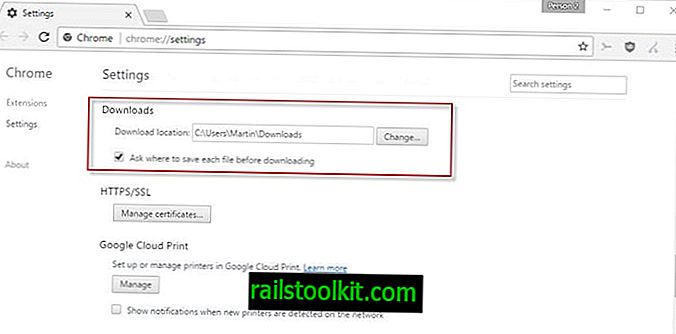

- У адресну траку прегледача ставите цхроме: // сеттингс /.

- Померите се према доле и кликните на везу "прикажи напредне поставке".

- Померите се доле до дела Преузимања.

- Проверите подешавање "Питајте где да сачувате сваку датотеку пре преузимања".

Цхроме ће вас тражити да преузмете локацију приликом сваког покретања преузимања у прегледачу.

Цавеатс

Док додате слој заштите Цхроме-ову начину руковања преузимањима, манипулиране СЦФ датотеке могу се на различите начине спустити на циљне системе.

Једна од могућности коју корисници и администратори имају је да блокирају портове које СМБ саобраћај користи у заштитном зиду. Мицрософт има водич који можете користити за то. Компанија предлаже да се блокира комуникација са и на Интернету до СМБ портова 137, 138, 139 и 445.

Блокирање ових портова може, међутим, утицати на друге Виндовс сервисе, као што су услуга факса, алатка за штампање, нето пријава или дељење датотека и штампања.

Сада ви : Како заштитите своје машине од претњи СМБ / СЦФ?